ソフトウェアセキュリティの世界で注目を集める年次イベントが今年も開催された。MITREが発表する「2024年版 危険なソフトウェア脆弱性タイプトップ25(CWE Top 25)」だ。

この報告書は、過去1年間に報告された31,770件もの脆弱性データを分析し、最も深刻で広範囲に影響を与える可能性のある脆弱性タイプをランク付けしたものだ。

2024年版ランキングの注目ポイント

今年のトップ25で最も注目すべき点は、クロスサイトスクリプティング(XSS)が1位に返り咲いたことだ。XSSは昨年2位だったが、今年は最も危険な脆弱性タイプとして認識された。これは、Webアプリケーションの普及と複雑化に伴い、XSS攻撃の影響範囲が拡大していることを示唆している。2位には昨年1位だった「境界外書き込み」が順位を下げた。しかし、この脆弱性タイプは依然として非常に危険であり、特に既知の脆弱性(KEV)として報告された件数が18件と、トップ25の中で最多だった点は見逃せない。3位の「SQLインジェクション」は昨年と同順位を維持している。データベースへの不正アクセスを可能にするこの脆弱性は、依然として多くの開発者が注意を払うべき重要な問題だ。

急上昇した脆弱性タイプ

今年のランキングで特筆すべきは、いくつかの脆弱性タイプが大幅に順位を上げたことだ。「クロスサイトリクエストフォージェリ(CSRF)」は9位から4位へと5つ順位を上げた。CSRFは、ユーザーの意図しない操作を引き起こす攻撃手法で、Webアプリケーションのセキュリティ設計の重要性を再認識させる結果となった。「コードインジェクション」も23位から11位へと急上昇した。この脆弱性は、攻撃者が悪意のあるコードを実行できるようにするもので、その危険性が改めて認識されたと言える。「権限管理の不備」も22位から15位へと順位を上げた。適切な権限管理は、情報漏洩やシステム乗っ取りを防ぐ上で極めて重要であり、この順位上昇は開発者に警鐘を鳴らすものだ。

新たに注目された脆弱性タイプ

今年のランキングでは、新たに注目すべき脆弱性タイプも登場した。「機密情報の不正なアクセス」は30位から17位へと大きく順位を上げた。データプライバシーの重要性が高まる中、この脆弱性タイプへの対策の必要性が強く認識されたと言える。「制御されていないリソース消費」も37位から24位へと順位を上げた。これは、DoS攻撃などのリソース枯渇攻撃に対する脆弱性を示しており、システムの可用性を脅かす重大な問題として認識された。

ランキングの意義と活用法

CWE Top 25は単なるランキングではない。これは、ソフトウェア開発やセキュリティ管理に携わる全ての人々にとって、貴重な指針となるものだ。

開発者にとっての意義

開発者にとって、このランキングは優先的に対処すべき脆弱性タイプを示すロードマップとなる。特に上位にランクインした脆弱性タイプについては、コーディング段階から意識的に対策を講じることが求められる。例えば、1位のXSSに対しては、ユーザー入力の適切なサニタイズ処理や出力エンコーディングの徹底が不可欠だ。また、「コードインジェクション」や「権限管理の不備」など、順位を上げた脆弱性タイプにも注意を払う必要がある。これらの脆弱性は、適切な設計と実装によって大幅にリスクを低減できるため、開発プロセスの早い段階から対策を講じることが重要だ。

セキュリティ管理者にとっての意義

セキュリティ管理者にとって、このランキングは脆弱性管理の優先順位付けに役立つ。特に、既知の脆弱性(KEV)として報告された件数が多い脆弱性タイプには、迅速な対応が求められる。例えば、2位の「境界外書き込み」はKEVの報告が18件と最多であり、この種の脆弱性を持つシステムの特定と修正を急ぐ必要がある。また、「機密情報の不正なアクセス」のように、データプライバシーに関わる脆弱性タイプにも注意を払うべきだ。GDPR(EU一般データ保護規則)やCCPA(カリフォルニア州消費者プライバシー法)などの法規制への対応を考慮すると、これらの脆弱性の管理は組織にとって重要な課題となる。

昨今のサイバー攻撃と言えばランサムウェア攻撃が代表的ですが、ランサムウェアアクターは個人情報や設計情報、営業情報といった秘密情報を窃取し、その情報を公表しないことを条件に身代金を要求します。

情報漏洩を防止するには、まずは外部からのサイバー攻撃を検知し防御することが重要ですが、情報漏洩を引き起こすのは外部の攻撃者だけではありません。

権限を持った組織内のユーザーであれば、サイバー攻撃対策ソリューションがあったとしても、秘密情報に容易にアクセスし漏洩させることができます。

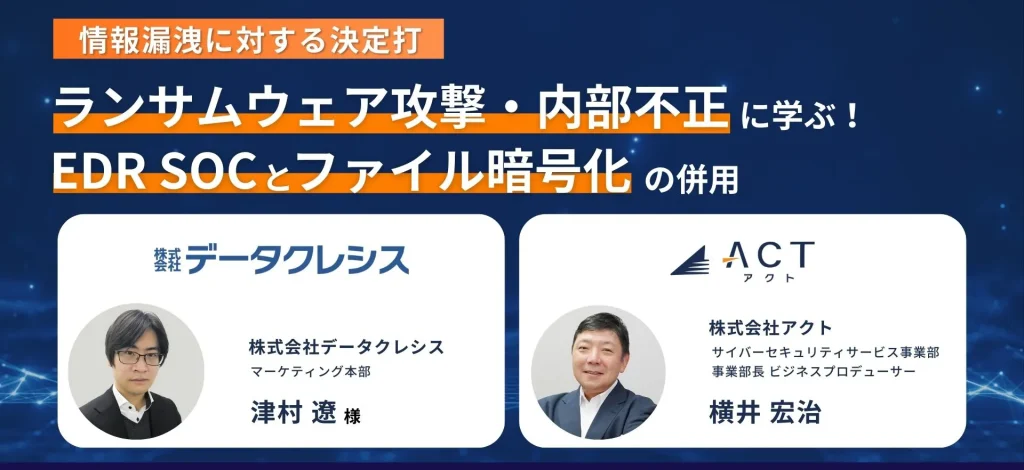

本セミナーの第一部では、EDRとSOCを使った外部からのサイバー攻撃の検知・防御手法につきご説明いたします。

本手法はEDRのログにより内部不正活動を記録し、場合によっては防止することも可能です。そして、これに加えて更なるセキュリティ対策としてご提案するのが、第二部でご紹介するファイル暗号化・IRMソリューションです。

IRMで秘密ファイルを暗号化すれば、権限を持ったユーザーが認証を経たときのみ復号化されますので、万一のファイル漏洩時にも情報自体は公開されません。

アジェンダ

- ご挨拶

- アクト 横井より EDR + SOCについて

- 株式会社データクレシス 津村様より 暗号化について

- 開催形式

オンライン/録画配信 - 登壇者

株式会社データクレシス

マーケティング本部

津村 遼

株式会社アクト

サイバーセキュリティサービス事業部

事業部長 ビジネスプロデューサー

横井 宏治

組織の意思決定者にとっての意義

CWE Top 25は、組織のセキュリティ投資や戦略策定にも重要な示唆を与える。例えば、Webアプリケーションのセキュリティ強化に重点を置くべきか、それともシステムの可用性向上に注力すべきかといった判断の材料となる。また、このランキングは、ソフトウェア調達時の評価基準としても活用できる。ベンダーがTop 25に挙げられた脆弱性タイプにどのように対処しているかを確認することで、より安全なソフトウェア製品を選択できる可能性が高まる。

これからのサイバーセキュリティ

CWE Top 25は、ソフトウェアセキュリティの現状を反映する重要な指標だ。しかし、技術の進化とともに、新たな脆弱性タイプが出現する可能性も高い。例えば、AI/ML技術の普及に伴い、これらのシステムに特有の脆弱性が今後のランキングに登場する可能性もある。また、IoTデバイスの増加やクラウドネイティブ技術の発展により、これらの環境に特化した脆弱性タイプがより重要視される可能性もある。

まとめ

2024年版CWE Top 25は、ソフトウェアセキュリティの最新トレンドを反映する貴重な資料だ。クロスサイトスクリプティングの1位返り咲きや、コードインジェクション、権限管理の不備といった脆弱性タイプの順位上昇は、Webアプリケーションのセキュリティがますます重要になっていることを示している。開発者、セキュリティ管理者、そして組織の意思決定者は、このランキングを指針として活用し、より安全なソフトウェア開発と運用を目指すべきだ。脆弱性対策は単なるコスト要因ではなく、組織の信頼性と競争力を高める重要な投資であることを忘れてはならない。ソフトウェアセキュリティの世界は常に変化し続けている。CWE Top 25を定期的に参照し、最新のセキュリティトレンドに適応していくことが、安全なデジタル社会の実現への近道となるだろう。

参考MITRE公式発表ページより:https://cwe.mitre.org/top25/