Webサーバーソフトウェアとして広く利用されているApache Tomcatにおいて、複数の脆弱性が発見されました。これらの脆弱性は、システムの安全性を損ない、潜在的な攻撃のリスクを高める可能性があります。

本記事では、これらの脆弱性の詳細と影響を受けるバージョン、さらに推奨される対策について解説します。

発見された脆弱性とその影響

今回報告された主な脆弱性には以下のものが含まれます。

認証バイパス(CVE-2024-52316)

特定の条件下で、カスタマイズされたJakarta Authentication ServerAuthContextコンポーネントを使用している場合に、認証プロセスをバイパスする攻撃が可能です。これにより、未認証のユーザーが本来アクセスできない情報や機能にアクセスするリスクが生じます。

HTTP/2リクエストの混同(CVE-2024-52317)

HTTP/2プロトコルの実装における不適切なリサイクル処理により、リクエストとレスポンスが混同される可能性があります。結果として、ユーザーAのリクエストに対してユーザーBのレスポンスが返されるといった深刻な情報漏洩につながる可能性があります。

XSS脆弱性(CVE-2024-52318)

JSPタグの不適切なエスケープ処理が原因で、一部の出力が正しく保護されない可能性があります。この脆弱性を悪用すると、攻撃者はクロスサイトスクリプティング(XSS)攻撃を仕掛け、ユーザーのブラウザ上で悪意のあるスクリプトを実行することができます。

影響を受けるバージョン

影響を受けるバージョンは以下の通りです。

- CVE-2024-52316

- Apache Tomcat 11.0.0-M1から11.0.0-M26まで

- Apache Tomcat 10.1.0-M1から10.1.30まで

- Apache Tomcat 9.0.0-M1から9.0.95まで

- CVE-2024-52317

- Apache Tomcat 11.0.0-M23から11.0.0-M26まで

- Apache Tomcat 10.1.27から10.1.30まで

- Apache Tomcat 9.0.92から9.0.95まで

- CVE-2024-52318:

- Apache Tomcat 11.0.0

- Apache Tomcat 10.1.31

- Apache Tomcat 9.0.96

これらのバージョンを使用している場合、迅速な対応が求められます。

脆弱性への対策

Apache Software Foundationは、これらの脆弱性を修正するバージョンをリリースしています。

以下のバージョンへのアップデートが推奨されます。

- CVE-2024-52316およびCVE-2024-52317に対応する修正版

- Apache Tomcat 11.0.0

- Apache Tomcat 10.1.31

- Apache Tomcat 9.0.96

- CVE-2024-52318に対応する修正版

- Apache Tomcat 11.0.1

- Apache Tomcat 10.1.33

- Apache Tomcat 9.0.97

システム管理者は、これらのバージョンに速やかにアップデートし、脆弱性を修正する必要があります。

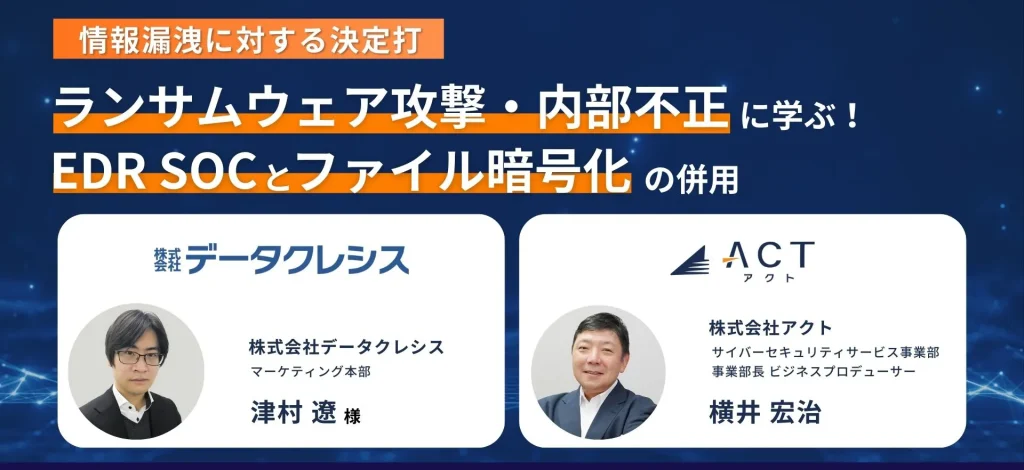

昨今のサイバー攻撃と言えばランサムウェア攻撃が代表的ですが、ランサムウェアアクターは個人情報や設計情報、営業情報といった秘密情報を窃取し、その情報を公表しないことを条件に身代金を要求します。

情報漏洩を防止するには、まずは外部からのサイバー攻撃を検知し防御することが重要ですが、情報漏洩を引き起こすのは外部の攻撃者だけではありません。

権限を持った組織内のユーザーであれば、サイバー攻撃対策ソリューションがあったとしても、秘密情報に容易にアクセスし漏洩させることができます。

本セミナーの第一部では、EDRとSOCを使った外部からのサイバー攻撃の検知・防御手法につきご説明いたします。

本手法はEDRのログにより内部不正活動を記録し、場合によっては防止することも可能です。そして、これに加えて更なるセキュリティ対策としてご提案するのが、第二部でご紹介するファイル暗号化・IRMソリューションです。

IRMで秘密ファイルを暗号化すれば、権限を持ったユーザーが認証を経たときのみ復号化されますので、万一のファイル漏洩時にも情報自体は公開されません。

アジェンダ

- ご挨拶

- アクト 横井より EDR + SOCについて

- 株式会社データクレシス 津村様より 暗号化について

- 開催形式

オンライン/録画配信 - 登壇者

株式会社データクレシス

マーケティング本部

津村 遼

株式会社アクト

サイバーセキュリティサービス事業部

事業部長 ビジネスプロデューサー

横井 宏治

まとめ

今回発見されたApache Tomcatの脆弱性は、Webアプリケーションに対する深刻なリスクを伴います。影響を受けるバージョンを使用している場合、迅速なアップデートを行うことで、潜在的な攻撃からシステムを保護することができます。セキュリティ対策を怠らず、定期的なバージョン管理と脆弱性チェックを行うことが、システムの安全性を保つ鍵となります。