FortinetのFortiOS SSL-VPNおよびFortiProxy SSL-VPNに重大な脆弱性(CVE-2023-27997/CVSS 9.3)が発見されました。

この脆弱性はFG-IR-23-225として識別され、特別に作成されたパケットを送信することで攻撃者がIPアドレスを偽装し、セキュリティコントロールを回避できるようになります。これは、複数のバージョンのFortiOSおよびFortiProxyに影響を与えます。

Fortinetが発表したアドバイザリによると、この脆弱性はSSL-VPNポータルおよびプロキシサービス内のパケットの不適切な検証に起因しています。

攻撃者は、ソースIPアドレスを操作する悪意のあるパケットを作成することでこの問題を悪用し、身元を偽装して保護されたネットワークリソースへの不正アクセスを得る可能性があります。

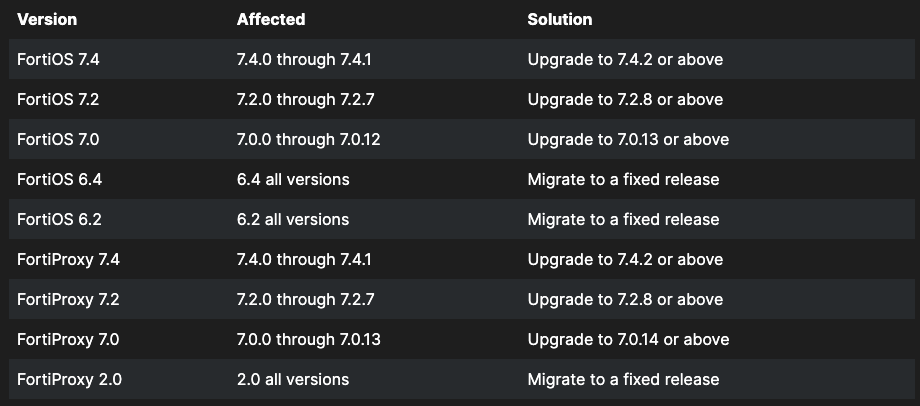

影響を受ける製品には、FortiOSバージョン7.0.0から7.2.3、およびFortiProxyバージョン7.0.0から7.2.2が含まれます。

Fortinetはこの脆弱性に対処するためのパッチをリリースしており、顧客に対して可能な限り早急に最新の修正バージョンにアップグレードするよう強く推奨しています。

リスクを軽減するために、Fortinetは以下の手順を推奨しています。

- FortiOSをバージョン7.4.2/7.2.8または7.0.13以上にアップグレード

- FortiProxyをバージョン7.4.2/7.2.8または7.0.14以上にアップグレード

- すぐにアップグレードができない場合は、アドバイザリに詳述されている提供された回避策を適用

参考:https://www.fortiguard.com/psirt/FG-IR-23-225

この脆弱性にはCVE識別子CVE-2023-27997が割り当てられ、CVSSスコアは9.3で、重大な深刻度レベルを示しています。

CVSSとは、Common Vulnerability Scoring System (CVSS)という標準的な脆弱性評価スコアリングシステムで評価された脆弱性の深刻度を示します。CVSSスコアは0から10までの範囲であり、数字が高いほど脆弱性の深刻度が高いことを意味します。

今回発見されたCVSS 9.3は非常に高いスコアであり、この脆弱性が極めて深刻であることを示しています。具体的には、以下のような要素が考慮されます。

- 攻撃の容易さ:脆弱性を悪用するための技術的なハードルが低い。

- 影響の範囲:脆弱性が悪用された場合、システムの機密性、完全性、可用性に重大な影響を及ぼす。

- 悪用の影響:攻撃者が重要なシステムリソースやデータに不正アクセスできる可能性がある。

このため、CVSS 9.3の脆弱性は緊急に対応する必要があると考えられます。

Fortinetは、この問題に迅速に対処することで、潜在的なセキュリティ侵害を防ぎ、機密データを保護する重要性を強調しています。

この記事の発表時点では、この脆弱性が実際に悪用されているという報告はありません。

しかし、この脆弱性が公に開示されたため、影響を受けるFortinet製品を使用している組織は直ちに行動し、必要なパッチまたは回避策を適用することが重要です。

2021年10月31日、徳島県のつるぎ町立半田病院はランサムウェア攻撃を受け、電子カルテを含む院内システムが感染し、カルテの閲覧ができなくなるなど大きな被害が発生しました。この攻撃により病院は通常の診療業務が大幅に制約されましたが、2022年1月4日には通常診療を再開することができました。

攻撃の原因として、VPN装置(FortiGate E60)がインターネットから広くアクセス可能な状態であったことや、Active Directoryのログオン失敗時にアカウントがロックアウトされない設定になっていたこと、各サーバーやPCでWindows Updateが停止していたことなどが挙げられます。

半田病院は事件発生後、迅速に対応し、ベンダーや電子カルテ業者の協力を得てシステムを仮復旧しました。また、調査報告書を公表し、他の病院や事業所が同様のサイバー攻撃を防ぐための情報を提供しています。今後も再発防止策とセキュリティ対策強化に努めていく方針です 。

この事案はランサムウェア攻撃の深刻さを改めて浮き彫りにし、病院や他の組織がセキュリティ対策を強化する重要性を示しています。

半田病院のランサムウェア事案と今回のFortinetの脆弱性には共通点があります。どちらもSSL-VPN機能に関連する脆弱性が原因となっています。

このインシデントは、継続的な堅牢なセキュリティ対策の必要性と、サイバー脅威のリスクを軽減するためのソフトウェアアップデートのタイムリーな適用の重要性を改めて示しています。

組織は、自社のFortinet導入状況を注意深く監視し、提供されたアドバイザリを確認し、ネットワークを保護するための適切な手順を講じることが推奨されます。

参考:https://gbhackers.com/fortios-fortiproxy-ssl-vpn-flaw/